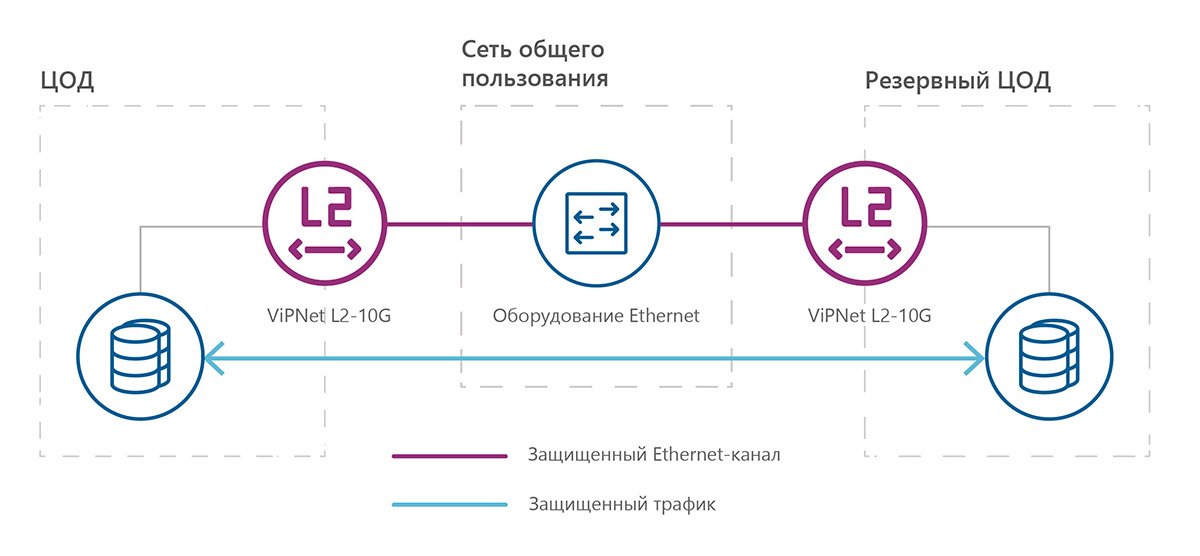

Современная ИТ-инфраструктура как правило представляет собой сложный комплекс, состоящий из территориально распределенного оборудования головного офиса, филиалов, удаленных пользователей и сервисов облачных операторов связи. Ядром такого комплекса является центр обработки данных (ЦОД), который обеспечивает работу всех ИТ-сервисов компании, и располагается или в головном офисе или арендуется у провайдеров услуг ЦОД. В ЦОДе одновременно могут храниться и обрабатываться данные различных систем и сервисов, включая базы данных, почтовые сервисы, сервисы аудио, видеоконференций, управление и мониторинг промышленными сетями, записи камер видеонаблюдения. Поскольку ЦОД является ядром ИТ-инфраструктуры, то к нему предъявляются повышенные требования в части надежности и отказоустойчивости. Поэтому хорошей практикой является создание резервного ЦОДа, который может быть размещен как в одном из филиалов компании, так и на мощностях оператора облачных услуг. Трафик между ЦОДами очевидно будет содержать как минимум часть обрабатываемой информации, а может быть и всю, поэтому утечка такого трафика является критичным инцидентом информационной безопасности. Обмен информацией между ЦОДами надо защищать.

Для защиты каналов связи между ЦОДами используется шифрование, и, когда речь заходит о защите канала связи, в памяти всплывают протоколы IPsec, ViPNet VPN, SSL, TLS. Эти протоколы используются в VPN-решениях при построении защищенного удаленного доступа пользователей в инфраструктуру компании, к ее ЦОДам и/или к сервисам облачных операторов. Однако, применительно к сценарию защиты каналов связи между основным и резервным ЦОДами, VPN-решения начинают пасовать, так как важнейшим требованием является быстродействие, которое выражается не в пропускной способности средства шифрования, а в задержке, вносимой системой защиты при передаче данных. Например, стандартная задержка в системах защищенного удаленного доступа составляет порядка 100 миллисекунд, а при резервировании сетевых хранилищ данных приемлемой считается задержка менее 20 миллисекунд. Не стоит забывать и про то, что данные между ЦОДами могут передаваться с использованием специализированных протоколов на уровне L2 модели OSI и применение высокоскоростных шифраторов не будет вносить ограничений в работу этих протоколов, в отличие от криптомаршрутизаторов, обеспечивающих обмен только на уровне L3.

Программно-аппаратный комплекс ViPNet L2-10G – шлюз безопасности, который обеспечивает шифрование данных в канале Ethernet (темная оптика, MAN, WAN, выделенный канал). ViPNet L2-10G обладает высокой производительностью и сверхнизкой задержкой, обеспечивая защиту без снижения пропускной способности канала, что является идеальным решением для реализации защиты IT-сервисов, а также эффективным средством защиты каналов связи между сегментами IT-инфраструктуры.

- сверхнизкая задержка - менее 3 мкс;

- скорость шифрования трафика - 20 Гбит/с (10 Гбит/с Ethernet в режиме дуплекс);

- минимальная избыточность протокола – не более 12 байт на один Ethernet-кадр

- прозрачен для сетевых протоколов и приложений;

- поддерживает Unicast, Multicast и Broadcast трафик.

- специализированная аппаратная платформа в корпусе 1U, предусматривающая защиту от вскрытия;

- энергонезависимое уничтожение ключевой информации при вскрытии корпуса или по команде оператора;

- шифрование с использованием алгоритмов регламентированных ГОСТ Р 34.12-2015, ГОСТ Р 34.13-2015;

- соответствует требованиям ФСБ России к СКЗИ класса КВ;

- готовность к работе с аппаратурой квантового распределения ключей шифрования.

Высокоскоростные шифраторы используются для защиты каналов связи, требующих исключить влияние защиты на скорость передачи данных, таких как:

- магистральных каналов между ЦОДами;

- каналов связи операторского уровня.

ViPNet L2-10G может также применяться для высокопроизводительного шифрования потока данных в «облачных» технологиях при переносе IT-инфраструктуры в виртуальную среду.